Beiträge

Themengruppen

Recherche

Service

- Was ist Wissensmangement?

- Open Journal of Knowledge Management

- Artikel-Guidelines

- Newsletter

- Kalender

- Wissensmanagement-Anbieter

- Partner

- Mediadaten

Community

Sponsoren

- Wissensdispersion: „Müssen mehrere IT-Tools pro Mitarbeiter für die gleiche Funktion sein?“ [DL01]

- Informationsflut: „Wie kann die ansteigende Informationsflut durch die Mitarbeiter gemeistert werden?“[DL02]

- „Wie werden Soziale Netzwerke in Zukunft für Unternehmen und privat interessant sein?“ [DL03]

- Sicherheit und Datenschutz mit "manitou4u" [M4U01]

- Chancen für Deutschland aus dem NSA Überwachungsskndal [M4U02]

- „manitou4u ist möglich !“ [M4U03]

- Vorarbeiten zum manitou4u PKE[M4U04]

- Monopolisierung,

- Datenhoheit und Vergessen im Netz,

- Datenschutz und Datenkraken {2},

- Abhängigkeiten, Erpressbarkeiten, Zensur,

- Sicherheit,

- Content ist Geld (Copyright Fragen),

- Digitale Demenz,

- Suchtpotential.

- Kriminelle,

- Internetmonopole und Großkonzerne,

- Regierungen und ihre Geheimdienste.

- Lösungen, die einen parallelen Wettbewerb vieler Anbieterinnen in einem Internet-Dienstleistungsbereich gestatten.

- Lösungen, die es den Bürgerinnen gestatten, Ende-zu-Ende vertraulich und verschlüsselt zu kommunizieren und persönliche Daten auszutauschen, z.B. auch Telefonate, Bilder, Videos, Positionsdaten etc.

- Lösungen, die es den Bürgerinnen gestatten, direkt ("peer-to-peer") ohne die Zwischenspeicherung auf Servern einer Anbieterin miteinander zu kommunizieren und Daten auszutauschen.

- Initiativen, die Installationen (inkl. Betriebssystem + Konfiguration) für Endgeräte (PC, Notebook, Smartphone, Tablet, Telefon etc.) entwickeln, die sicher sind sowie eine einfache Einrichtung und Bedienung gestatten.

- Initiativen, die unabhängig und kompetent die Sicherheit existierender Lösungen testen und neutral und kompetent bewerten.

- Fragmentierung meiner Daten über verteilte Quellen

- Verschlüsselung meiner Daten

- Peer-to-peer Übertragung

- Open Source

- Client Sicherheit (selbst überprüf- und steuerbar)

Das Spannungsfeld zwischen Wissensaustausch, Datenschutz und Benutzerinnenfreundlichkeit

Derzeitige Herausforderungen und zukünftiger Lösungsansatz

19. März 2015 von Dipl.-Ing. Dirk LieschDer aracube e.V. hat im Rahmen des manitou4u-Projektes {1} (www.manitou4u.com) [ARA01] in den letzten 3 1/2 Jahren ein Lösungskonzept für eine persönliche Wissensumgebung entwickelt, welche einen Lösungsweg für die Herausforderungen (Datenhoheit/Datensicherheit, Nutzen und Informationsflut) enthält. Auf Basis dieser konzeptionellen Arbeit ist der Vorschlag einer grundlegenden Lösungsstrategie zur aktuellen Datenschutz-Problematik entstanden, welche am 22. Juli 2013 in einem „offenen Brief an die Bundesregierung“ (Link zum offenen Brief) [ARA02] veröffentlicht wurde.

Der Artikel basiert auf meinem Fachvortrag auf der Fachtagung für Verwaltungsinformatik (20.-21.3.2014 in Berlin, Titel: "Die Zukunft persönlicher Wissensumgebungen im Spannungsfeld zwischen Datenschutz und Benutzerfreundlichkeit") in Papierform (300 Exemplare) gedruckt unter (ISBN:978-3-943579-30-7, Beiträge zur Verwaltungsinformatik Nr.19/2014, S. 69ff, März 2014) und wurde unter dem neuen Titel in der PDF-Version den gfwm THEMEN 8 – August 2014 (S.28 ff) elektronisch veröffentlicht.

Zusammenfassung

Im ersten Teil des Beitrags gehe ich auf das Gefahren- und Nutzenszenario des bis heute bekannten sozialen Netzes ein. Darauf aufbauend erläutere ich die Chancen der Strategie, welche im offenen Brief vorgeschlagen wird und die Notwendigkeit und Bedeutung der fünf Eckpfeiler.

Wie Lösungen für die Eckpfeiler 1-3 praktisch realisiert werden können, erläutere ich danach am Beispiel des Open-Source Projektes der persönlichen Wissensumgebung „manitou4u“ des aracube e.V.

Ein entscheidender Punkt der Lösung ist der Ansatz, persönliches Wissen, egal ob privat, beruflich oder in Verwaltungsprozessen erst bei der Nutzerin auf dem Client zusammenzuführen. Dies ist eine grundlegende Richtungsänderung gegenüber dem derzeitigen Trend serverbasierter Cloud-Dienste, den wir aus heutigen Portalen, sozialen Netzwerken, Social Media Diensten, Unternehmensportalen oder E-Government-Lösungen kennen.

Der vorgestellte Ansatz löst auch das Problem der vielen Logins und Bedieninterfaces der gegenwärtigen serverzentrierten Internet-Welt. Auch für die Zukunft sind Server und Cloud - Dienste erforderlich, übrigens in viel größerer Zahl als bisher. Dass allerdings jeder Cloud-Dienst eine eigene Bedienoberfläche oder App zur Bedienung hat, ist ein derzeitiger Irrweg, der sich korrigieren wird.

Der Beitrag stellt eine zukünftige Entwicklung auf Basis konkreter Vorprojekte vor. Diese ermöglicht einen sanften Übergang von heutigen Cloud- und Webdiensten auf sichere Dienste, bei gleichzeitiger Beseitigung des Versklavungspotentials durch heutige Cloud- und Social Network Monopole. Da außerdem die Datenhoheit zur Nutzerin zurückkehrt und sowohl die gläserne Nutzerin als auch das gläserne Unternehmen zurückgedrängt werden, befreit diese Vision uns Wissensmanagerinnen vom Gewissenskonflikt, dass wir derzeit unseren Kundinnen und Unternehmen keine sozialen Netzwerke und Cloud-Dienste empfehlen sollten. Mit dieser Zukunfts-Perspektive wird es wieder möglich, dies trotz aktueller Fehlentwicklungen mit ruhigerem Gewissen zu tun.

Interessant sind dabei wahrscheinlich für Sie die Fragen: Geht das? Wie geht das? Was sind die Konsequenzen, Chancen, Nachteile und Herausforderungen dieses neuen Ansatzes?

1. Überlegungen im Vorfeld

Aufbauend auf meinem Beitrag zur Fachtagung der Verwaltungsinformatik 2014 in Berlin (erschienen in: Beiträge zur Verwaltungsinformatik, März 2014, S.69 ff) möchte ich zwei grundlegende gegenwärtige Herausforderungen für den Wissenstransfer mittels elektronischer Medien betrachten: den Datenschutz und die Benutzerinnenfreundlichkeit. Gehen wir idealisierend davon aus, ihr Unternehmensklima und Kommunikationskultur ist ausgezeichnet und ihre Mitarbeiterinnen stehen hinter Ihrer Organisation und sind bereit ihr Wissen zu teilen. Außerdem haben Sie eine Wissensmanagement – Strategie die in Ihren Prozessen verankert ist. Dann macht es Sinn, sich mit den Herausforderungen der IT für den Umgang mit Wissen etwas intensiver zu beschäftigen.

Blitzlicht zum Aspekt „Datenschutz und Sicherheit“: Die Diskussion rund um den Datenschutz, den Missbrauch persönlicher Daten durch Unternehmen und Regierungsinstitutionen, den gläsernen Mensch und resultierende Gefahren für die Demokratie, hat durch die Veröffentlichungen von E.Snowden neuen Schwung erhalten. Neuerdings macht sich langsam in breiteren Nutzerinnenschichten ein ungutes Gefühl bei der Nutzung sozialer Medien und mobiler Internetdienste breit. Welchen Wert haben elektronische Daten und Wissen, wenn neben Kriminellen auch Regierungsinstitutionen, Geheimdienste und Großunternehmen Bürgerinnen und Nutzerinnen nicht nur bis ins kleinste private Detail kennen, sondern deren Daten beliebig manipulieren und Unternehmen, Organisationen und Bürgerinnen beliebige Daten „unterschieben“ können. Dies ist sowohl eine Bedrohung für das Internet, wie es sich heute entwickelt als auch für die Demokratie, wie wir sie heute kennen. Auch deshalb ist es als verantwortungsbewusste Wissensmanagerin nicht mehr möglich, heutige Social Media- / Social Network Anwendungen und Cloud - Dienste größerer Anbieter zu empfehlen, schon gar keine mit amerikanischen Hintergrund.

Blitzlicht Benutzerinnenfreundlichkeit: Wie viele Logins haben Sie heute? Wie viele Daten (z.B. Ihre Profil- und Kontaktdaten) gibt es parallel von Ihnen im Netz? Ist es einfach und transparent für Sie, diese Daten zu pflegen. Wie viele unterschiedliche Benutzerinnenoberflächen müssen sie derzeit kennen, um online einzukaufen, Dokumente und Wissen in Ihrem Unternehmen, mit Ihren Partnern und Kunden und in Ihrem Privatleben auszutauschen. An wie vielen unterschiedlichen Stellen, in wie vielen unterschiedlichen Lösungen müssen Sie derzeit separat suchen? Haben Sie noch den Überblick? Wieviel Zeit benötigen Sie unterschiedliche Bedienoberflächen und Bedienkonzepte zu verstehen, die eigentlich viele Dinge ähnlich, nur anders machen? Wie oft wäre es sinnvoll, Informationen einer der Anwendungen mit Informationen einer anderen Anwendung für Sie zu „verknüpfen“? Wie oft geht dies reibungslos und wie oft geht es überhaupt sinnvoll? Mit jedem neuen „Cloud-Dienst“ kommt derzeit ein neues weiteres Interface und Login hinzu. Ist dies benutzerinnenfreundlich?

Dem Inhalt dieses Themas liegen einige Vorarbeiten und Veröffentlichungen der letzten Jahre zugrunde, welche Interessierte sich bereits im Vorfeld ansehen können:

Für Skeptikerinnen sind auch einige ausführliche Informationen online verfügbar, die sie von der konkreten Machbarkeit des Projektes überzeugen sollen:

2. Aktuelles Gefahrenszenario beim Datenschutz (IST Situation)

Im Abschnitt “Nutzen” des Wissensthema „Wie werden Soziale Netzwerke in Zukunft für Unternehmen und privat interessant sein?“ [DL03] werden einige Nutzenszenarien nur für den Bereich „Soziale Netzwerke“ detaillierter beschrieben, als es hier möglich ist. In den Abschnitten „Risikoszenarien“ und Herausforderungen des gleichen Beitrags wird detailliert und systematisch auf die konkreten Gefahren- und Risikopotentiale eingegangen. Der Abschnitt „Zukunftsvision“ enthält einige Ausgangs-Überlegungen, die mit zu den 5 Eckpfeilern der Lösungsstrategie (siehe folgender Abschnitt) geführt haben.

Cloud-Services, mit dem stellvertretenden Beispiel „social networks“, sowie das „Internet der Dinge“, „location based services“ oder „augmented reality“ haben ein großes Potential, das Leben der Nutzerinnen zu erleichtern, zu verbessern und evtl. vielfältiger zu gestalten. Da dieses durch die entsprechenden Anbieterinnen ausreichend in den Vordergrund gestellt wird, möchte ich darauf hier nicht detaillierter eingehen und setze dies als bekannt voraus. Spätestens seit den NSA-Enthüllungen von E.Snowden ist auch die Gefahrenseite deutlicher ins Bewusstsein der breiteren Öffentlichkeit gerückt. Folgende Gefahren werden im oben genannten Wissensthema genauer betrachtet, als dies hier möglich ist:

Seit der NSA-Affäre wissen wir, dass unsere Freiheit und Informationsvertraulichkeit von mindestens 3 großen Angreiferinnen-Gruppen bedroht ist:

Wir wissen auch, dass Gesetze und Datenschutzbestimmungen eher Ethikempfehlungen sind, als dass sie uns wirklich schützen können. Wir wissen nun auch sicher, dass alles was möglich ist auch getan wird und dies gegen uns, unsere Unternehmen, unsere Verwaltungen und unsere Freiheit eingesetzt wird, auch seitens unserer eigenen Regierung und ihrer Institutionen. Deshalb macht es durchaus Sinn, sich neben der sachlichen Analyse (siehe o.g. Wissensthema) auch über „worst case“ Szenarien Gedanken zu machen und zu überlegen, wie diese Risiken zukünftig technisch zu reduzieren sind:

(1) Eine Initiatorin von „Occupy“ Demonstrationen wird am Vorabend einer durch sie organisierten Demonstration wegen Kinderpornografie verhaftet, da entsprechendes Material auf ihrem Rechner gefunden wurde. (2) Ein Familienvater, der niemals geblitzt wurde, bekommt dauerhaft seinen Führerschein entzogen, da er zu viele Punkte in Flensburg hat. (3) Eine Gegnerin der Vorratsdatenspeicherung wird in Berlin Mitte von einer Drohne getötet, weil sie ihr Smartphone angeschaltet hatte. (4) Mein zehnjähriger Sohn wird vom BND erpresst, mich auszuspionieren, weil seine Eltern (also ich) ansonsten ins Gefängnis kämen, weil er vorgestern mit seinem Freund illegal seinen Lieblingssong angehört hat und seine Eltern dafür verantwortlich wären. (5) Mein Wohnzimmer- und Schlafzimmerleben wird live in Video und Ton an den BND gestreamt, ebenso wie jeder Schritt meiner Joggingrunde durch die Videoüberwachung aller öffentlichen Bereiche. Ich achte also beim Sex mit meiner Partnerin darauf, keine zu lächerliche Figur abzugeben. (6) Da ich mich mal im Internet über HIV oder Krebs informiert habe, bekomme ich keine Krankenversicherung mehr. (7) meine US-Wettbewerber kommen mit meinen neuen Produkten acht Wochen eher auf den Markt. (8) meine „Zentrifugen“ und Maschinen sind durch Stuxnet II manipuliert und produzieren Schrott.

Diese Szenarien klingen noch ungewohnt und ich hätte selbst vor 10 Jahren nicht gedacht, das Filme wie „Das Leben der Anderen“ oder Bücher wie „1984“ so schnell in einem Land wie der Bundesrepublik Realität werden. Die bisher bekannten E.Snowden Veröffentlichungen machen deutlich, dass wir selbst von den genannten fiktiven Szenarien nur noch einen kleinen Schritt entfernt sind (falls wir nicht schon einige erreicht haben).

„Ich habe nichts zu verbergen“ ist eine Antwort, die heute noch oft leicht dahin gesagt wird. Würden diese Menschen auch obige Szenarien akzeptieren? Ich denke nicht. Die Menschen möchten aber den neuen Nutzen der Internet-Dienste nicht wieder hergeben und haben dazu noch keine sichere und geschützte Alternative, also beißen sie bisher noch in den sauren Apfel.

Bekannte Zitate zum Thema, wie Überwachung, die Freiheit zerstört und Diktaturen hervorruft, machen es hier auch nicht deutlicher, warum Datenschutz und die Kontrolle über die eigenen persönlichen Daten für unsere Freiheit und Demokratie überlebenswichtig sind. Aktuelle „Big Data“ Entwicklungen und Regierungsaktivitäten zur BürgerInnen¬überwachung (z.B. Vorratsdatenspeicherung und der bekannt gewordene Stand der Geheimdienstaktivitäten) zeigen, dass dieser Aspekt der Freiheit aktuell aus dem Ruder gelaufen ist.

Wie könnte eine technische Gegenentwicklung zur Reduzierung der Risiken ergänzend zu geändertem politischen Willen mittelfristig angelegt und unterstützt werden? Damit beschäftigen sich die nächsten Abschnitte.

3. Eine Lösungsstrategie aus 5 Eckpfeilern

Nachfolgend ist der Vorschlag für eine ganzheitliche Bundesinitiative für ein „sicheres soziales Netz“ (z.B. Web 3.0), ähnlich der zur Energiewende oder Elektromobilität, beschrieben (aus dem „Offenen Brief an die Bundesregierung“, 22.7.2013, aracube e.V.) [ARA03].

In dieser Bundesinitiative fördern und unterstützen die Bundesregierung und die maßgeblichen Verbände aktiv Initiativen, Entwicklungen und Projekte, die sich den folgenden 5 Eckpfeilern (Schwerpunkten) der Förderinitiative zuordnen lassen:

Der erste Eckpfeiler zielt darauf ab, Wettbewerb zu fördern und Monopolsituationen ohne Nachteile für den Nutzen und Bedienkomfort zu reduzieren, so dass Bürgerinnen eine echte Wahlmöglichkeit haben, ob sie eine Dienstleisterin wählen, die eine hohe Datensicherheit und Verschlüsselung gestattet (und vielleicht etwas kostet) oder ob sie weiterhin ihren Account über den Verkauf persönlichen Daten finanzieren möchten. Viele gleichberechtigte parallele Anbieterinnen führen auch dazu, dass persönliche Daten auf viele Puzzlestücke verteilt sind. Aus einem Puzzlestück eines 1000 Teile Puzzles ist es sehr viel schwieriger das ganze Bild zu erstellen, als wenn alle Puzzlestücke an einer Stelle zentral gesammelt sind. Der persönliche Datenschutz steigt schon dann, wenn die Puzzlestücke der persönlichen Daten so verteilt sind, dass eine von der Nutzerin nicht gewollte Zusammenführung sehr schwierig wird. Die zentrale Herausforderung hier ist: „Wie kann z.B. für die Nutzerin IHR EINES soziales Netzwerk entstehen, wenn ihre Kontakte/Freundinnen bei unterschiedlichen Anbieterinnen sind? Ähnliches gilt für Themen, wie Dokumentenmanagement, Contentmanagement, E-Government, Onlinelernen, „Wissensdatenbank“ u.a., im Grunde für alle unterschiedlichen Wissensthemen.

Der zweite Eckpfeiler zielt darauf ab, Lösungen zu fördern, die den Bürgerinnen eine sichere verschlüsselte Kommunikation privater Daten als Standard im täglichen Leben gestatten, Technologien, die eine Ende-zu-Ende Verschlüsselung von Informationen gestatten, sind bekannt, jedoch nicht in nennenswertem Umfang in vorhandene Angebote integriert, die „Normalbürgerinnen“ täglich zum Informations- und Datenaustausch nutzen. Schon eine flächendeckende „Ende-zu-Ende“ eMail-Verschlüsselung, insbesondere der Anhänge, ist derzeit kaum für „Normalbürgerinnen“ realisierbar. Ziel sollte jedoch sein, dies für alle Wissens- und Datenübertragungen als Standard zu erreichen. Da die Technologien verfügbar sind und durch professionelle Kriminelle eingesetzt werden dürften, ist es unausgewogen, diese technischen Schutzmöglichkeiten „Normalbürgerinnen“ mit der Begründung vorzuenthalten, dass damit Informationen unprofessioneller Kleinkrimineller einfacher abgefangen und diese einfacher identifiziert werden können.

Der dritte Eckpfeiler zielt darauf ab, Lösungen zu fördern, die es „Normalbürgerinnen“ einfach gestatten, Daten direkt („peer-to-peer“) auf das Endgerät ihrer Freundin bzw. der entsprechenden Zielkontakte zu übertragen. Bekannt ist dies u.a. durch die BitTorrent-Technologie (http://de.wikipedia.org/wiki/BitTorrent), die am Beispiel des Filesharing zeigt, dass es auch komfortabel und automatisch ohne Zwischenspeicherung auf einem zentralen Server geht. Wie wir es vom DNS-Protokoll her kennen, geht es hier u.a. auch darum, z.B. verschiedene Directory-Dienste zu fördern, die es ermöglichen automatisch die beiden „Partnerinnen-Endgeräte“ für einen bestimmten „peer-to-peer“ Informationsaustausch miteinander zu verbinden. Es ist offensichtlich, dass eine Kombination des 2. und 3. Eckpfeilers die unbefugte Datennutzung durch Dritte deutlich erschwert.

Dem vierten Eckpfeiler liegt die Annahme zugrunde, dass es für „Normalbürgerinnen“ zu anspruchsvoll ist, aus der Auswahl von Angeboten sichere, komfortabel zu bedienende Installationen für Endgeräte (Smart Devices, Notebooks/PC’s etc.) zusammenzustellen und sicher einzurichten. Ähnlich wie Ubuntu nutzerinnenfreundliche Linux Installationen vorkonfiguriert anbietet, wird dies auch für ein „Sicheres Soziales Netz“ mit vielen unterschiedlichen Anbieterinnen sinnvoll. Sichere Konfigurationen z.B. von Smartphones, egal mit welchem Betriebssystem, sind keine Aufgabe, die eine „Normalbürgerin“ heute bewältigen kann. Hierzu benötigt es Angebote unterschiedlicher Installationen und Konfigurationen für unterschiedliche Einsatzzwecke und Zielgruppen (z.B. „Kinderphone“), die von Expertinnen zusammengestellt werden. Die Entwicklung dieser Angebote und Dienstleistungen sollte in der Bundesinitiative unterstützt werden.

Als fünfter Eckpfeiler ist es notwendig, unabhängige Initiativen zu unterstützen und aufzubauen, welche die Sicherheit existierender Lösungen testen und neutral und kompetent bewerten. Das BSI ist hier als Bundesamt nicht unabhängig genug. In der NSA Affäre war zu erfahren, dass auch öffentlich rechtlichen Medien nur begrenzt unabhängig berichten, wenn massive Angriffe auf die freiheitliche Ordnung durch einen bisher als „Freund“ betrachteten Partner, wie die USA, durchgeführt werden. Viele große Organisationen und Interessenverbände haben sich als zu abhängig erwiesen, um diese neutrale Position kompetent auszufüllen. Ein gutes Beispiel ist hier der BITKOM, der bis heute versucht, das Thema zu verharmlosen (vgl. Leitthemen und Programm der BITKOM Veranstaltung „KnowTech 2013“ und Aussagen Dr. Peter Schütt {3}). Neben der Anerkennung der Wichtigkeit von Initiativen wie dem Chaos Computer Club (CCC) sollten zumindest ein bis zwei weitere ähnlich kompetente Initiativen unterstützt werden, um auch hier Monopolstellungen zu vermeiden. Das Versagen scheinbar aller anderen deutschen Institutionen und Organisationen außer dem CCC (vgl. z.B. “Chaos Computer Club analysiert Staatstrojaner“ {4}) im Vorfeld der NSA Affäre zeigt offensichtlich genug, warum diese unabhängigen Initiativen unbedingt erforderlich sind, um Gefährdungspotentiale und Sicherheitslücken aktiv für die Allgemeinheit aufzuzeigen.

Ergebnis dieser Bundesinitiative wäre neben dem mittelfristigen Entstehen eines sicheren sozialen Netzes auch die Entwicklung eines wettbewerbsfähigen mittelständigen Wirtschaftszweiges im Bereich „sicheres und freies Internet“ in Deutschland, ähnlich, wie in den Bereichen erneuerbare Energien und Elektromobilität angestrebt. Der ethische Aspekt einer solchen Initiative ist ebenfalls positiv geprägt.

4. Konkrete Lösungsansätze am Beispiel “manitou4u“

Ziele einer Strategie müssen realistisch sein und erreicht werden können. Also stellt sich die Frage: Sind die Zielsetzungen realistisch? Ist es möglich, ein wettbewerbsorientiertes sicheres und freies Internet zu schaffen, bei dem die Benutzerinnen mindestens den gleichen Nutzen und Bedienkomfort haben, wie dies heute z.B. in monopolistischen Cloud-Diensten der Fall ist? Geht dies nicht nur mit 1000 konkurrierenden Anbieterinnen im Social Network Bereich (Facebook-Wettbewerbern), sondern für alle „Wissensanwendungen“?

An einigen ausgewählten Aspekten des Lösungsansatzes der „manitou4u“ Open Source Initiative des aracube e.V. wird nachfolgend dargestellt, wie ein Lösungsansatz zu diesem neuen „Sicheren Sozialen Netz“ aussieht. Mehr Details als dieser Beitrag zulässt, sind über die Projektsite www.manitou4u.de [ARA01] zu finden.

4.1. Herausforderungen und Lösungsansätze der persönliche Wissensumgebung (Benutzerinnenfreundlichkeit)

Zuerst stellt sich die Frage, welchen inhaltlichen Anforderungen steht eine zukünftige benutzerinnenfreundliche persönliche Wissensumgebung (PKE, Personal Knowledge Environment) gegenüber. Dies soll an folgenden zwei Darstellungen [M4U05] erläutert werden.

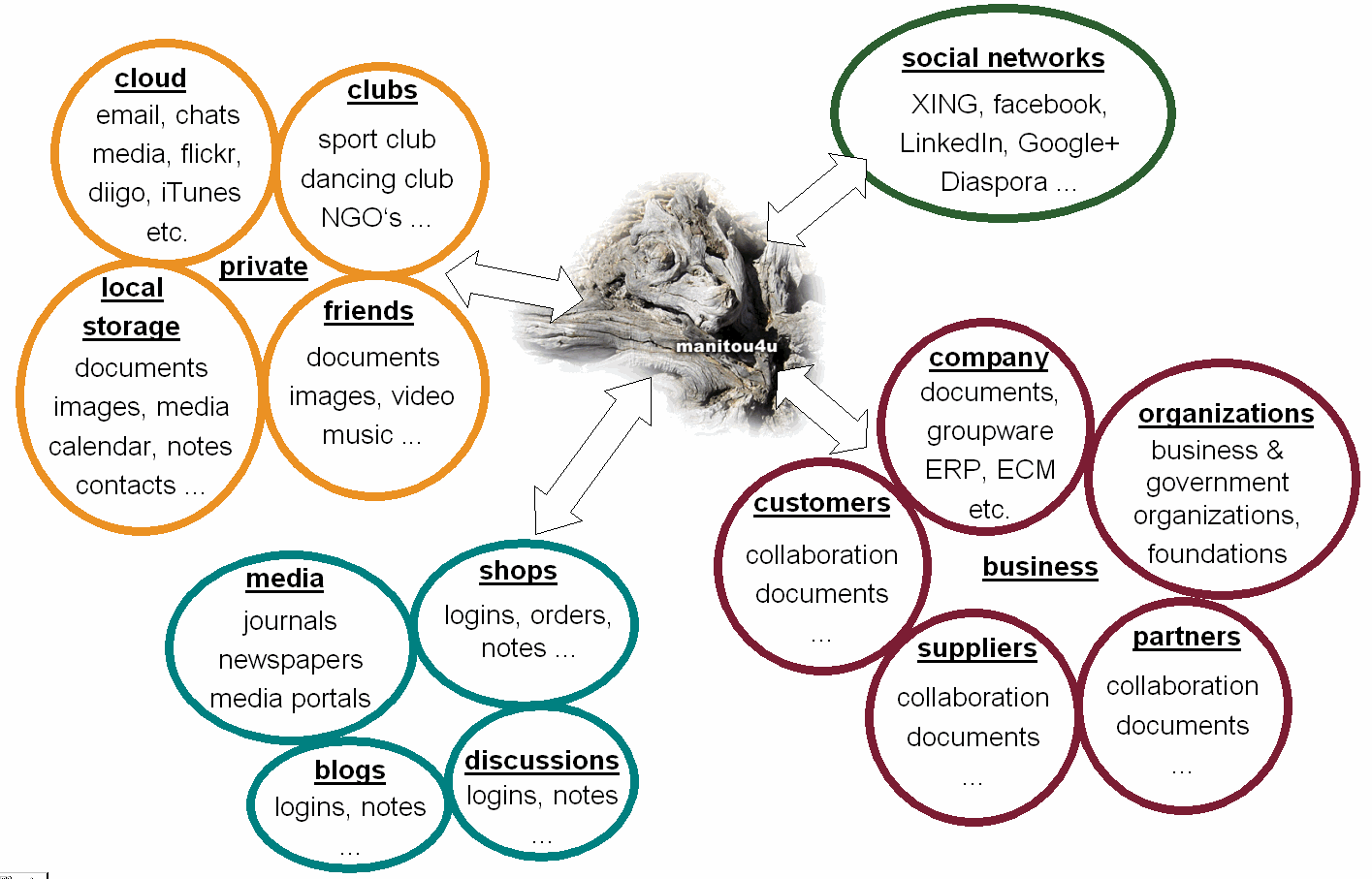

Abbildung 1: Herausforderung an eine zukünftige PKE am Beispiel „manitou4u“

Benutzerinnenfreundlich bedeutet aus zukünftiger Anwenderinnensicht immer mehr, dass die vielen Informationsquellen des persönlichen Lebens als Gesamtheit einfach und mit größtmöglichem Nutzen verwendet werden können. Dies sind alle persönlichen Wissens-Anwendungen im privaten und geschäftlichen Leben. Dazu gehören alle „social network“ Anwendungen ebenso, wie Dokumentenmanagement-, eBusiness-, eLearning-, Wissensdatenbank- uva. Anwendungen in der eigenen Firma, der öffentlichen Verwaltung, von Organisationen, Sportclubs, Volkshochschulen, oder auch nur das „Ablegen“ der privaten Texteinladungen oder privaten Fotosammlung. Auch die Zugangsverwaltung zu all diesen persönlichen Wissensquellen gehört dazu.

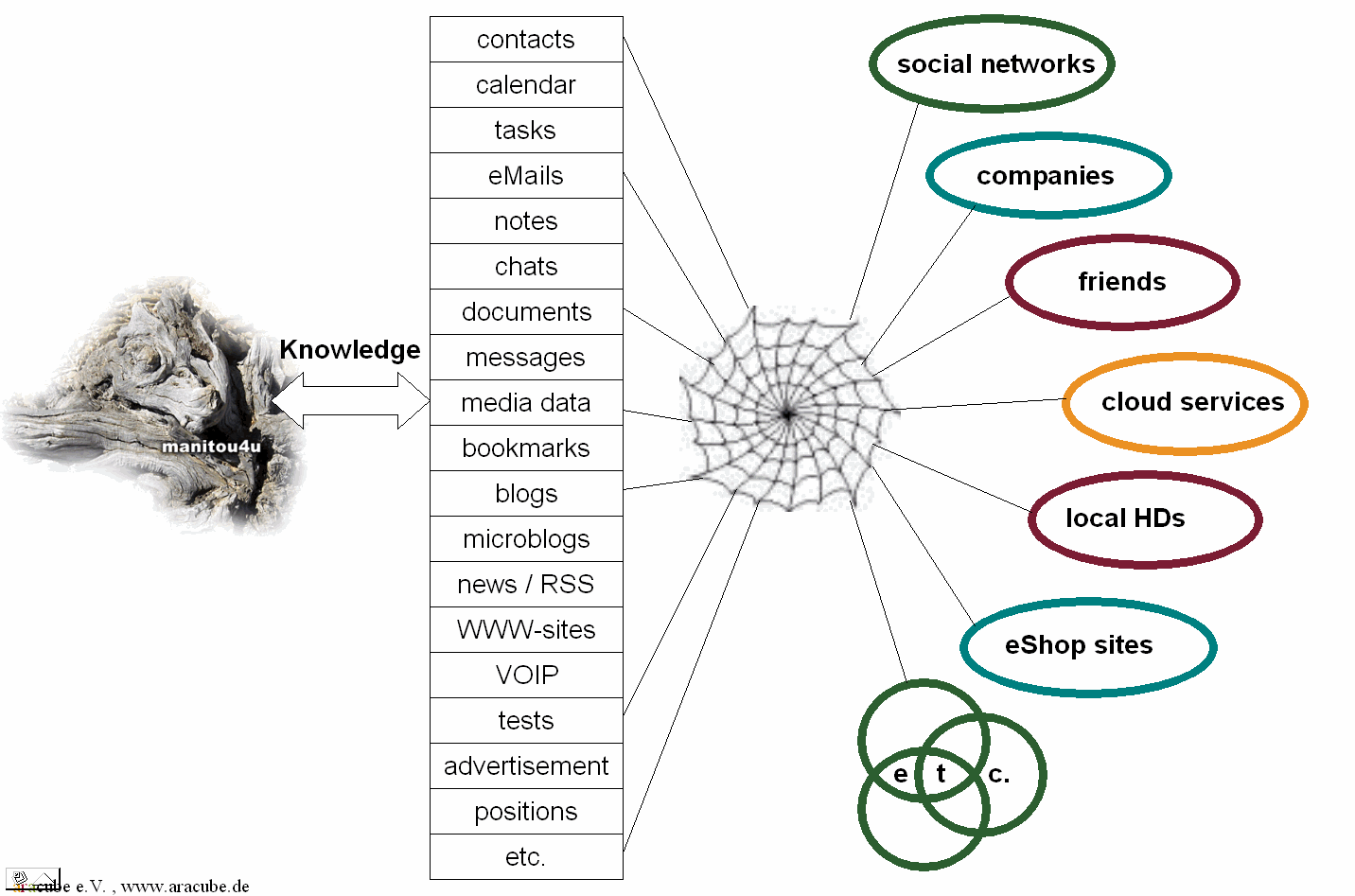

Abbildung 2: Ein Kanal für jeden Wissens-Typ

Denkt man bewusst darüber nach, an wie vielen Stellen im beruflichen und privaten Leben z.B. Dokumente, Adressen, Termine, Abstimmungen (Nachrichten, Chats etc.), Bestellungen, Fotos uva. mehrfach verwaltet werden, ist schnell klar, wie kurzsichtig es ist, ein benutzerfreundliches Interface für die eLearning-Plattform der Volkshochschule, das Dokumentenmanagement für unsere Lieferanten oder das Social Network im Intranet zu schaffen. 100 unterschiedliche benutzerinnenfreundliche Bedieninterfaces für gleiche und ähnliche Informationen sind für betroffene Anwenderinnen nicht benutzerfreundlich. Auch eine eigene unterschiedliche benutzerfreundliche Kollaborations-Plattform bei jeder Lieferantin, Kundin oder Sportverein vereinfacht das Leben der Benutzerin nicht wirklich. Das ist also keine Lösung.

Es ist auch schnell klar, dass es keine Lösung ist, alle Dokumente also auch die Vertraulichsten aller Unternehmen und Organisationen über Facebook, Dropbox oder Office 365 zu verwalten, nur damit Anwenderinnen ein einheitliches, zentrales Dokumentenmanagement-System nutzen können. Es verbessert die Sache auch nicht, wenn jede Verwaltung, Firma oder Cloud-Service ein eigenes barrierefreies Interface entwickelt. Allerdings hilft es, den Nutzerinnenwunsch zu beachten, den folgende Darstellung für den Teilbereich „social network“ herausgreift:

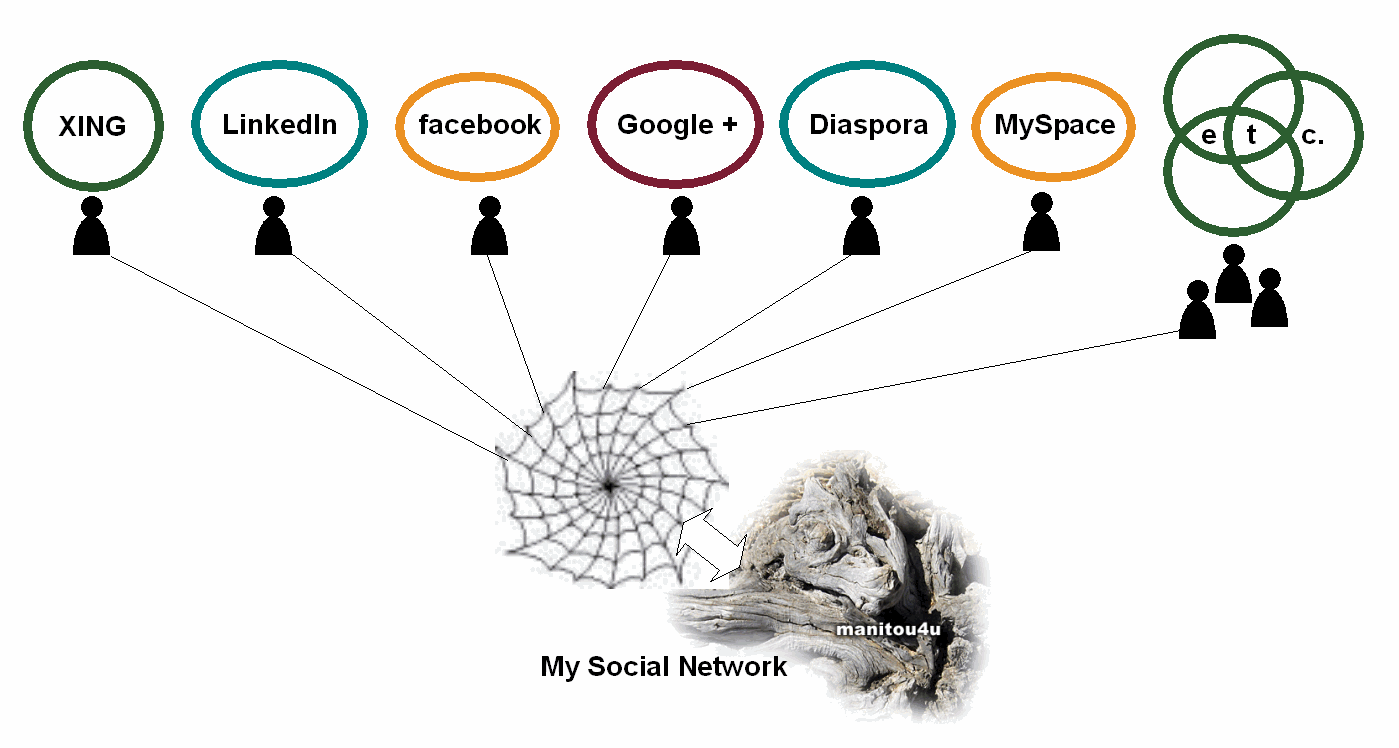

Abbildung 3: Mein soziales Netzwerk, egal wo meine Freundinnen sind

Die Nutzerin möchte ihr eines soziales Netzwerk, ihr eines Dokumentenmanagement, ihre eine eLearning Plattform, ihr eines E-Government- System usw. Sie interessiert es dabei weniger, woher die Dokumente, Nachrichten, Formulare gerade herkommen, für welchen social network Dienstleister sich gerade Freundin Y entschieden hat, oder ob die Volkshochschule (VHS) Moodle oder die eigene Firma Saba als eLearning Plattform nutzt. Ihr eigenes eLearning System soll für sie bedienerfreundlich sein, ggf. ist dies für sie barrierefrei, oder ganz einfach, oder sehr grafisch, oder Kommandozeilen-basiert. Dann möchte sie aber sowohl in der VHS als auch in der Firma einheitlich Kommandozeilen-basiert an ihren eLearning-Kursen teilnehmen.

Die Nutzerin möchte also ihr individuell passendes Interfacekonzept wählen und damit alle Wissensanwendungen einheitlich bedienen, ohne etwas doppelt tun zu müssen (z.B. Profil doppelt pflegen), oder sich zu überlegen, in welchem System sie nach einer Adresse oder einem Dokument suchen soll. Sie braucht ihre Wissensumgebung für alle Wissensanwendungen, ihre PKE.

Jetzt gäbe es entweder die Möglichkeit alle Wissensdienste einer Nutzerin auf einem Server-Dienst (Cloud-Dienst) zusammen zu führen und dafür ein individuelles vereinheitlichtes Interface und Benutzerkonzept über alle Dienste anzubieten, oder die Zusammenführung erst auf dem Endgerät (Client) zu realisieren.

Zur Entscheidung spielen die vorangegangenen Betrachtungen zur Datensicherheit, zum Datenschutz und zum Gefahrenpotential durch Monopolbildung eine wichtige Rolle. Umfangreiche detailliertere Überlegungen dazu sind unter „Sicherheit und Datenschutz mit manitou4u“ [M4U01]beschrieben. Aufgrund der darin beschriebenen Sicherheits-Aspekte:

ergeben sich wichtige Kritikpunkte gegen eine Server-basierte Lösung.

4.2.Clientbasierter Lösungsansatz von manitou4u

Aus den vorgenannten Gründen hat sich das „manitou4u“ Projektteam für die Strategie der Zusammenführung des persönlichen Wissens auf dem Endgerät (Client basierte Lösung) entschieden.

Damit erfolgt die vollständige Aggregation alles Wissens und aller Daten einer Nutzerin aus den verschiedenen Quellen und Cloud-Diensten erst auf dem Endgerät der Nutzerin und kann vorher nicht vollständig durch unbefugte Dritte „abgegriffen“ werden. Alle Angriffe vorher erreichen nur einen Ausschnitt des persönlichen Wissens, nur ein Puzzle-Teil des Gesamtbildes. Facebook kennt dann nur die Freundinnen und Nachrichten in Facebook, vielleicht kennt es noch nicht einmal die Nutzerin selbst. Ein Dienst, der zeigt, welche Objekte wo in meiner Nähe sind, weiß dann nur noch die Position von Nummern, jedoch hat keinerlei Bezug mehr, welche Nummer zu welcher Person, Katze, Auto oder Handy gehört. Die Aggregation erfolgt erst auf dem Endgerät der Nutzerin.

Zum Beispiel speist sich die Dokumentverwaltung von manitou4u aus unterschiedlichen Quellen, die jeweils „im Hintergrund“ über unterschiedliche Technologien angeschlossen sind und für deren Dokumente (Wissensobjekte) unterschiedliche Rechte und Sicherheitsregeln gelten. Ein Dokument aus dem Firmen-Dokumentenmanagement wird dann z.B. Ende-zu-Ende verschlüsselt übertragen und kann vielleicht auf dem Endgerät nicht zwischengespeichert, sondern nur angesehen werden, während der Beschwerdebrief an die GEZ unverschlüsselt auf dem Smartphone liegt, während der Liebesbrief und die Fotos „peer-to-peer“ und verschlüsselt direkt zum Endgerät der Partnerin übertragen werden.

Nach „vorn“ (Frontoffice, Interface) bietet manitou4u z.B. eine einheitliche Dokumentverwaltung oder ein einheitliches soziales Netzwerk mit der Interfaceoption, die der Nutzerin am besten gefällt. Nach „hinten“ verwaltet manitou4u automatisch die unterschiedlichen Quellen und Technologien zum jeweiligen spezifischen Austausch der Informationsobjekte.

Ein Vorteil des manitou4u – Ansatzes ist der darüber mögliche gleitende Übergang und der „Mischbetrieb“. So kann manitou4u z.B. zu Anfang als reiner Client für das bestehende soziale Netzwerk eingesetzt werden. In einem weiteren Schritt macht es z.B. aus den eigenen XING und Facebook Mitgliedschaften EIN Netzwerk und in einem weiteren Schritt, ermöglicht es dann auch direkte verschlüsselte „peer-to-peer“ Übertragungen von Nachrichten und Dokumenten auf die Endgeräte eigener Kontakte (unter Umgehung von Facebook & Co). Auf diese Weise können nach und nach neue Technologien, Entwicklungen und neue Angebote eingeführt werden.

Als Endergebnis kann die Nutzerin über manitou4u zahlreiche Cloud-Services, Firmeninformations- und Managementsysteme, Social Network Spaces, eLearning – Lösungen und E-Government-Lösungen parallel nutzen, ohne das im Bedienkomfort ein Unterschied dazu besteht, als wenn sie nur jeweils einen „Monopoldienst“ nutzt. Dies öffnet den Wettbewerb für parallele innovative Lösungen und vielfältige Angebote auf Anbieterinnenseite. Anbieterinnen (z.B. Cloud Dienste) können sich auf die fachliche Speziallösung und deren Bereitstellung zum Beispiel über Webservices konzentrieren, während die Benutzerinneninterface Entwicklung und Optimierung im Client stattfindet, welchen die Anbieterin nur in deutlich geringerem Maß mitgestalten muss.

Integrierte Verschlüsselungs- und Übertragungstechnologien (inkl. Ende-zu-Ende Verschlüsselung und peer-to-peer Übertragung) ermöglichen einen hohen flexiblen Datenschutz seitens der Nutzerinnen beim Umgang mit vertraulichen Daten.

Sicherheitslücken auf einzelnen Quellsystemen und Übertragungskanälen betreffen jeweils nur einen partiellen Teil der persönlichen Daten, so dass sich durch die Angreiferin schwerer ein Gesamtbild der Nutzerin erstellen lässt. Nur noch die Übernahme des Endgerätes (z.B. Smartphone) durch die Angreiferin während die Nutzerin im manitou4u-Client authentisiert ist, ermöglicht evtl. den Zugang auf die aggregierten persönlichen Daten und damit das Gesamtbild. Geheimdienste und Kriminelle haben also weiterhin ihre Chance, jedoch deutlich schwerer als bisher. Diese Schwachstelle ist auch ein Grund, warum Eckpfeiler 4 und 5 der vorgeschlagenen Strategie aus dem offenen Brief auch hier ergänzend erforderlich sind.

4.3. Bedeutung der Wissensobjekte im clientbasierten Lösungsansatz

Der Gedanke des Clients ist gerade im WWW nicht neu. Heutige Webbrowser sind ziemlich ähnliche Clients, die über einen Verzeichnisdienst (DNS) ihre Wissensquelle (Webserver) im Internet finden und dann in der Lage sind, das Wissen dieses Webdienstes in benutzerinnenfreundlicher Form anzuzeigen. Zusammenführung von „Schnipseln“ unterschiedlicher Sites sind damit ebenso möglich, wie Zwischenspeicherung (Caching, Download), Authentisierung oder Verschlüsselung bei der Übertragung zwischen Client und Server. Die Anbieterin konzentriert sich auf ihren Webserver-Inhalt und nicht auf die Entwicklung des Webbrowser.

Der Open Source Ansatz und die Zielrichtung von manitou4u ist der des Firefox vergleichbar, nur dass manitou4u eine vollständige persönliche Wissensumgebung wird. Während Webbrowser hauptsächlich für den Umgang mit HTML, also die Darstellung und Layoutierung (Anzeige) von Informationen geschaffen wurden, wird manitou4u für den flexiblen Umgang mit allgemeinen Wissensobjekten und deren Vernetzung geschaffen. Es geht um einen viel intelligenteren „Webbrowser“ als wir ihn heute kennen, der eine intelligente Vernetzung vieler Webservices und Cloud-Dienste eines Nutzers realisiert.

Einige Aspekte zu Wissensobjekten sollen die Unterschiede zum Webbrowser-Vergleich verdeutlichen:

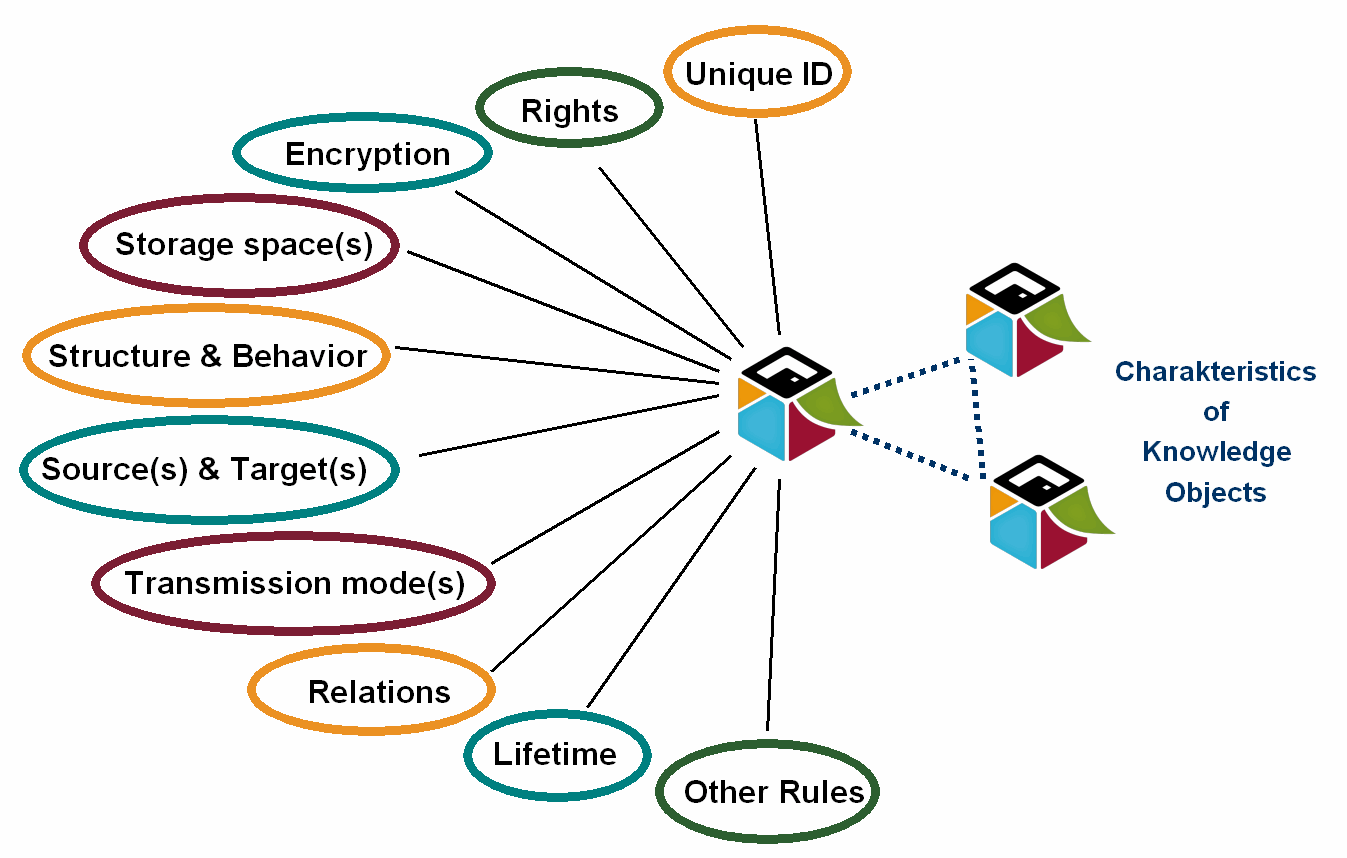

Abbildung 4: wichtige Eigenschaften und Komponenten von Wissensobjekten

Das Konzept von manitou4u sieht vor, beliebige Wissensobjekte" mit Ihren Eigenschaften und Beziehungen einheitlich und automatisch zu behandeln und diese über einheitliche Nutzeroberflächen für Erstellung, Pflege und Nutzung zur Verfügung zu stellen. Können diese Wissensobjekte entsprechend beschrieben und verwaltet werden, dann können darauf auch beliebige automatische, halbautomatische und manuelle Funktionen, Abläufe, Methoden, Technologien, Oberflächen, Schnittstellen usw. realisiert werden.

Die Wissensobjekte, ihre Beschreibung und der automatische Umgang mit diesen, sind für den manitou4u-Ansatz fundamental und wurden im Vorgängerprojekt, dem „aracube framework“ (serverseitiger Ansatz, Java Enterprise Technologie) [ARA03] realisiert und werden erfolgreich in der Praxis eingesetzt (große, intensiv genutzte Enterprise Portale). Die detailliertere Beschreibung der Realisierung der Wissensobjekte führt in diesem Rahmen zu weit, hierzu findet man auf der Website unter [M4U03], [M4U04], [LN01], [LN02] im Detail weiteres.

Im Grunde sieht das Konzept von manitou4u vor, nur mit den Wissensobjekten entsprechend ihrer Eigenschaften zu arbeiten, die allerdings sehr flexibel und modular erweiterbar sind. Sind es Objekte, die in den Typbereich der Dokumentverwaltung gehören, werden sie beispielsweise mit einer Dokumentverwaltungs- Bedienoberfläche bearbeitet. Sind es Objekte, die „peer-to-peer“ übertragen werden sollen, kümmert sich die Lösung um die entsprechende Übertragung nach Ermittlung der Zielpartnerin und Herstellung der Verbindung. Gelten für das Objekt spezielle Verschlüsselungen oder Rechte, werden diese ebenfalls automatisch eingehalten. Gibt es neue Objekttypen, können diese über automatische Struktur- und Inhaltsreplikation in die Clients automatisch integriert werden. Ebenso automatisch können beispielsweise die Rechte und Einstellungen für die Dokumente aus der Firmendokumentverwaltung seitens des Dokumentenmanagement-Systems der Firma automatisch in den Clients eingerichtet und verwaltet werden (z.B. zur Sicherstellung der Sicherheits- und Zugriffsstandards des Unternehmens). Objekte können in vielen unterschiedlichen Beziehungen zueinander stehen. So könnten eMails mit privaten Terminen bei der Ärztin, einem eLearning Test in der VHS, Positionsdaten meiner Katze oder Kater oder einem Projektdokument einer Lieferantin in Beziehung gesetzt werden.

Die Optionen und Eigenschaften von Wissensobjekten können modular erweitert werden. Neue Übertragungs-, Verschlüsselungs-, Indizierungs- und Vernetzungsmethoden können jederzeit implementiert und ergänzt werden und sind dann für alle Typen von Wissensobjekten optional nutzbar. So kann auch schnell auf bekanntwerdende Sicherheitslücken oder neue Austauschtechnologien reagiert werden. Der Open Source Ansatz von manitou4u gestattet die einfachere Erkennung von Sicherheitsrisiken und die Beseitigung dieser. Alle Sicherheitsaspekte sind transparent und können durch eine offene Community kontinuierlich geprüft, verbessert und erweitert werden. Eingebaute „Backdoors“ im Gesamtsystem können durch entsprechende Expertinnen einfacher bemerkt und wieder beseitigt werden.

4.4. Konsequenzen für Anbieter

Ein Client-basierter PKE Ansatz wie der von manitou4u setzt auf eine Stärkung des Cloud-Marktes. Die Chancen für mehr innovative, parallel tätige Wettbewerberinnen, auch kleinerer Spezialdienste steigen. Kostenpflichtige und kostenfreie oder kleine und große Anbieterinnen können gleichwertig nebeneinander existieren. Die unterschiedlichen Endgeräte der Anwenderin müssen sich synchronisieren. Dazu sind z.B. Cloud-Space Angebote sinnvoll, über die die Anwenderin ihre dafür benötigten Synchronisations-Daten verschlüsselt zwischen ihren Geräten austauscht. Verschlüsselte Dienste für private Foto-, Video- und Musiksammlungen können genauso nahtlos und sicher integriert werden, wie die Dokumentation von elektronischen Steuererklärungen, Ummeldungen beim Einwohnermeldeamt, Grundsteuerbescheide u.a. E-Government Aktivitäten.

Dazu stehen unterschiedliche sichere Technologien zur Übertragung der Wissensobjekte zur Verfügung, so dass sich relativ einfach ein sicherer Datenaustausch mit der Nutzerin erreichen lässt. Vorhandene Standards, z.B. zum Austausch von Kontaktdaten, Terminen, Nachrichten, eLearning Inhalten, Dokumenten usw. können direkt genutzt werden. Für Teilbereiche ohne einheitliche Standards können über die Beschreibungssprache der Wissensobjekte (siehe [LN01], oder [AM01]) sehr einfach einheitliche Beschreibungen erstellt werden, für die sich dann automatische Schnittstellen zu unterschiedlichen vorhandenen Lösungen (z.B. ERP, CAD oder Collaboration Lösungen) erstellen lassen.

Fazit

Jeder von uns Wissensmanagement – Experten kann mit ruhigem Gewissen Cloud- und Social Media Dienste weiterempfehlen, denn die Zeit der großen Datenkraken und Internet-Monopolen die uns gläsern und hilflos machen, neigt sich dem Ende. In 10 Jahren, so gegen 2014, wird das Geschichte sein. Es wird einen sanften Übergang für Ihre Kunden (oder für Sie) geben. Als kleinerer Anbieter und als Nutzer ergeben sich große neue Potentiale. Spätestens seit diesem Artikel wissen auch Sie, dass es dieses zukünftige „Sichere Soziale Internet“ geben wird, welches Sie mit intelligenten Browsern wie „manitou4u“ nutzen.

Fußnoten

{1} Der Projektname „manitou4u“ bezieht sich auf das Ziel eine umfassende persönliche Wissensumgebung, einen persönlichen Weisen, so etwas, wie einen persönlichen „Wissens-Gott“ zu schaffen. Die Karl May –Kunstfigur „Manitou“ als Indianer-Gott der einem persönlich zur Verfügung steht (for you) bildet den Namen.

{2} Als Datenkraken sind hier Unternehmen und Organisationen inkl. ihrer technischen Hilfsmittel gemeint, die versuchen, möglichst viele Informationen zu sammeln um diese in einer Form zu nutzen, welche potentiell auch gegen die Interessen der Nutzerin / des Nutzers gerichtet sein kann.

{3} Dr. Peter Schütt (Vorstand des BITKOM Arbeitskreises „Knowledge Management“ (KM), Vorsitzender des Programmausschusses der „Knowtech 2013“) auf der KnowTech 2013 (Vortrag F6-01“Der Einstieg in die Resonanzgesellschaft ...“) zynische Antwort auf Frage zu Sicherheitsbedenken: „Nutzen Sie ein Mobiltelefon?“ – „Ja“ – „Dann habe ich keine weitere Antwort für Sie.“

{4} http://www.ccc.de/de/updates/2011/staatstrojaner (27.1.2014): Keine andere deutsche Sicherheits-Institution (inkl. BSI) hat davor gewarnt und die Gefahr durch den Trojaner analysiert.

Literaturverzeichnis

[AM01] Merz, Alexander: Datenspeicherung mit der DDT unter Java. http://www.free-it.de/archiv/talks/paper-10193/paper.pdf (17.12.2013).

[ARA01] aracube e.V., Liesch: "manitou4u" - die Open Source PKE. http://www.manitou4u.com/de/5_manitou4u_pke_overview.html (17.12.2013).

[ARA02] aracube e.V., Vorstand: Vorwärts- und lösungsorientierter Umgang mit der Spionage- und Ausspähaffäre rund um die E.Snowden Enthüllungen (PRISM & Co.). http://www.manitou4u.de/de/5_offener_brief_an_bundesregierung.html (17.12.2013).

[ARA03] aracube e.V., Liesch: aracube framework. http://www.aracube.de/de/4_2_aracube_framework_projekt.html (17.12.2013).

[DL01] Liesch, Dirk: Müssen mehrere IT-Tools pro Mitarbeiter für die gleiche Funktion sein? . www.open-academy.com/de/3_1_wissensdispersion_streuung_zersplitterung.html (17.12.2013).

[DL02] Liesch,Dirk: Wie kann die ansteigende Informationsflut durch die Mitarbeiter gemeistert werden?. http://www.open-academy.com/de/3_1_information_overload_informationsflut_unternehmen.html (17.12.2013).

[DL03] Liesch,Dirk: Wie werden Soziale Netzwerke in Zukunft für Unternehmen und privat interessant sein? . http://www.open-academy.com/de/3_1_zukunft_sozialer_netzwerke_social_networks.html (17.12.2013).

[LN01] Liesch,D; Nebel,J: Dynamische Daten Technologie (DDT). Patentanmeldung, Offenlegungsschrift: DE 101 13 485 A 1, Offenlegungstag: 12.12.2002 . http://www.aracube.de/servlet/media/_/de/c4u_media_doc_media/ara_website_1/1/20021212_ddt_offenlegungsschrift.PDF (17.12.2013).

[LN02] Liesch,D; Nebel,J: Local universe address resolution (LUAR). Patentanmeldung, Offenlegungsschrift: DE 101 00 229 A 1, Offenlegungstag: 18.7.2002. http://www.aracube.de/servlet/media/_/de/c4u_media_doc_media/ara_website_2/1/20021212_luar_offenlegungsschrift.PDF (17.12.2013).

[M4U01] aracube e.V., Liesch: Sicherheit und Datenschutz mit "manitou4u". http://www.manitou4u.de/de/5_manitou4u_sicherheit_datenschutz.html (17.12.2013).

[M4U02] aracube e.V., Liesch: Chancen für Deutschland aus dem NSA Überwachungsskandal. http://www.manitou4u.de/de/5_manitou4u_chance_4_change.html (17.12.2013).

[M4U03] aracube e.V., Liesch: "manitou4u" ist möglich ! . http://www.manitou4u.de/de/5_manitou4u_pke_possible.html (17.12.2013).

[M4U04] aracube e.V., Liesch: Vorarbeiten zum manitou4u PKE – Projekt. http://www.manitou4u.de/de/5_manitou4u_pke_vorarbeiten.html (17.12.2013).

[M4U05] aracube e.V., Liesch: Einleitung "manitou4u" - Persönliche Wissensumgebung. http://www.aracube.de/de/5_manitou4u_pke_einleitung.html (17.12.2013).

[M4U06] aracube e.V., Liesch: Anbieter - Perspektive zum "manitou4u" – Projekt. http://www.aracube.de/de/5_manitou4u_pke_anbieter_perspektive.html (17.12.2013).

Kommentare

Das Kommentarsystem ist zurzeit deaktiviert.

Schlagworte

Dieser Beitrag ist den folgenden Schlagworten zugeordnet